| Table of Contents |

|---|

Настройка системы

Перед началом работы, установите следующие пакеты:

...

Далее потребуется скачать сертификат с токена, если его нету, то генерируем его согласно следующему пункту

Генерация сертификата и запись его на Рутокен

Генерируем ключевую пару с параметрами:

--key-type: GOSTR3410-2012-512:А (ГОСТ-2012 512 бит c парамсетом А), GOSTR3410-2012-256:A (ГОСТ-2012 256 бит с парамсетом A)

--id: идентификатор объекта (CKA_ID) в виде двузначных номеров символов в hex из таблицы ASCII. Используйте только ASCII-коды печатных символов, т.к. id нужно будет передать OpenSSL в виде строки. Например ASCII-кодам “3132” соответствует строка "12".

| Info | ||

|---|---|---|

| ||

| Для удобства, можно воспользоваться онлайн-сервисом конвертации строки в ASCII-коды. |

|

...

|

В начале файла исправьте следующее:

|

И в конце файла добавьте И впишите туда следующее:

[ openssl_def ] engines = engine_section [ engine_section ] rtengine = gost_section [ gost_section ] engine_id = rtengine dynamic_path = /usr/lib64/engines-1.1/rtengine.so pkcs11_path = /usr/lib64/librtpkcs11ecp.so default_algorithms = CIPHERS, DIGEST, PKEY, RAND |

...

|

Создаём самоподписанный сертификат

Чтобы использовать этот id ключевой пары, созданной через pkcs11-tool, в OpenSSL – надо использовать hex-символы из таблицы ASCII, соответствующие этим кодам.

| Info | ||

|---|---|---|

| ||

| Для удобства, можно воспользоваться онлайн-сервисом конвертации ACSII-кодов в строку. |

Например: для ‘--id 3132’ в OpenSSL надо указывать "pkcs11:id=12".

...

|

Регистрация сертификата в системе

Скачиваем сертификат с токена (если вы пользовались вышеописанной инструкцией для получения сертификата, то ID = 3132)

|

Конвертируем его в PEM формат

|

Добавляем сертификат в список доверенных сертификатов

|

Настройка аутентификации

Открываем файл /etc/pam.d/system-auth

...

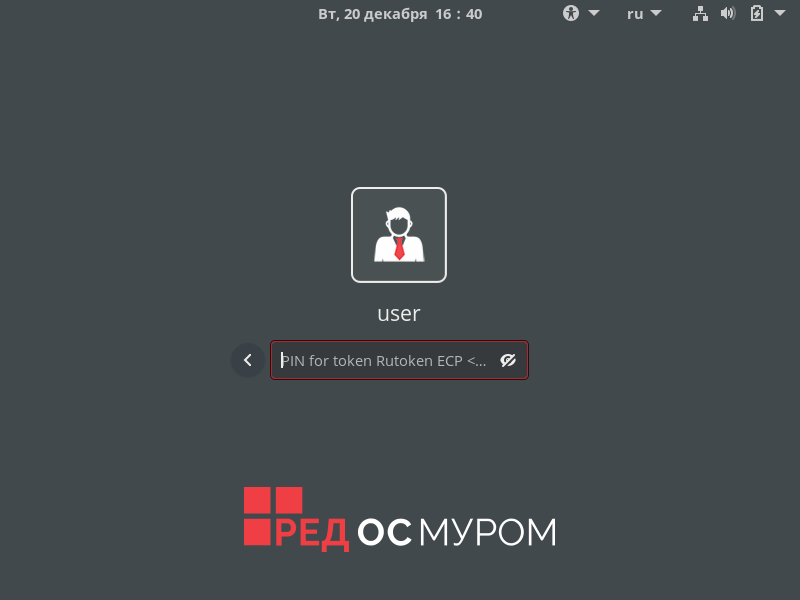

В окне экрана приветствия аналогично:

Настройка автоблокировки

В состав пакета libpam-pkcs11 входит утилита pkcs11_eventmgr, которая позволяет выполнять различные действия при возникновении событий PKCS#11.

...

|

...