| Table of Contents | ||||

|---|---|---|---|---|

|

| Info |

|---|

Подключите устройство семейства Рутокен ЭЦП 2.0 к компьютеру |

Проверка работы Рутокен ЭЦП

...

Подключите Рутокен ЭЦП 2.0 к компьютеру.

Убедитесь в том, что на USB-токене или считывателе для смарт-карт светится индикатор.

...

| Code Block |

|---|

$ sudo service pcscd stop |

Настройка системы

Перед началом работы, установите следующие пакеты:

...

| Code Block |

|---|

sudo rpm -i librtpkcs11ecp_1.9.15.0-1_x86_64.rpm |

Создание ключей и сертификатов

Для начала установите engine_pkcs11.so для того, чтобы openssl OpenSSL смог общаться с токеном. Для этого соберите библиотеку libp11 из репозитория. Вместе с ней идет engine_pkcs11.so начиная с версии 0.4

...

| Code Block |

|---|

openssl

OpenSSL> engine dynamic -pre SO_PATH:/usr/lib/x86_64-linux-gnu/engines-1.1/libpkcs11.so -pre ID:pkcs11 -pre LIST_ADD:1 -pre LOAD -pre MODULE_PATH:/usr/lib64/librtpkcs11ecp.so MODULE_PATH:/usr/lib64/librtpkcs11ecp.so

OpenSSL> req -engine pkcs11 -new -key 0:45 -keyform engine -x509 -out cert.crt -outform DER

|

...

Проверьте, что токен подключен и сертификаты с ключами на нем имеются.

Добавление сертификата в список доверенных

| Code Block |

|---|

pkcs11-tool --module /usr/lib64/librtpkcs11ecp.so -O -l |

...

Создайте базу данных доверенных сертификатов

| Panelcode |

|---|

sudo mkdir /etc/pam_pkcs11/nssdb |

Выгрузите ваш сертификат с токена (если вы пользовались вышеописанной инструкцией для получения сертификата, то ID = 45)

| Panelcode |

|---|

pkcs11-tool --module=/usr/lib64/librtpkcs11ecp.so -l -r -y cert -d <ID> -o cert.crt

|

Добавьте сертификат в доверенные

| Panelcode |

|---|

sudo cp cert.crt /etc/pki/ca-trust/source/anchors/ (команда вводится из директории, в которую был помещён сертификат) |

Настройка pam_pkcs11

Создайте (например, на рабочем столе) текстовый файл pam_pkcs11.conf со следующим содержимым:

| Panelcode |

|---|

pam_pkcs11 { |

Поместите файл в каталог /etc/pam_pkcs11/:

| Panelcode |

|---|

cd /etc/pam_pkcs11/ |

Регистрация модуля для аутентификации в системе

Подключите модуль к системе авторизации PAM:

| Panelcode |

|---|

sudo vim /etc/pam.d/system-auth

|

Добавьте туда строку со следующим содержимым:

| Panelcode |

|---|

auth sufficient pam_pkcs11.so |

Сохраните файл и узнайте описание вашего сертификата с помощью следующей команды:

| Panelcode |

|---|

sudo pkcs11_inspect

|

На выходе вы увидите сообщение:

...

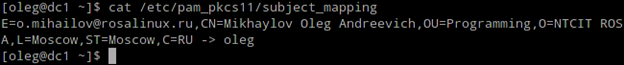

Скопируйте строчку с описанием сертификата в файл /etc/pam_pkcs11/subject_mapping в форматеВывод

| Code Block |

|---|

<вывод команды pkcs11_ |

...

inspect> -> <имя_пользователя> |

Попробуйте аутентифицироваться

| Panelcode |

|---|

su oleg<username> |

Вывод будет примерно следующим:

...